在现代Web应用程序中,安全性和用户身份验证是至关重要的。JWT(JSON Web Token)作为一种轻量级的身份验证和授权机制,因其简单、高效和跨平台的特点而广受欢迎。JWT不仅可以用于服务器与客户端之间的身份验证,还可以用于信息交换和数据传输。本文ZHANID工具网将深入探讨JWT的基本概念、组成部分及其使用方法,帮助开发者更好地理解和应用这一技术,从而提升Web应用程序的安全性和用户体验。无论您是初学者还是有经验的开发者,本文都将为您提供有价值的知识和实用的指导。

一、JWT简介

JWT(JSON Web Token)是一个开放标准(RFC 7519),定义了一种简洁且自包含的方法,用于通信双方之间以JSON对象的形式安全地传输信息。这种信息经过数字签名,因此可以验证和信任。JWT通常用于互联网应用程序中,特别是在分布式站点的单点登录(SSO)场景中,是一种非常流行的跨域身份验证解决方案。

JWT的官方网站:https://jwt.io/

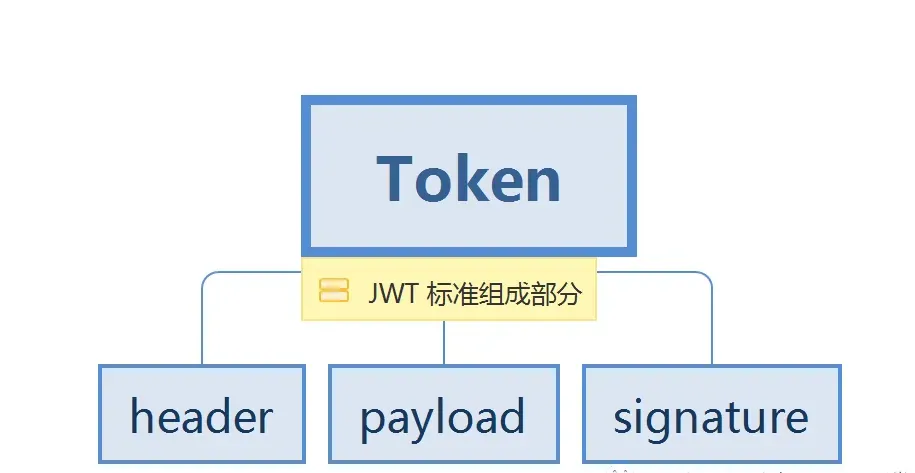

二、JWT的组成部分

JWT由三部分组成,使用.连接在一起构成JWT字符串:

1、头部(Header):头部通常是一个JSON对象,描述了JWT的签名算法和其他元数据。标头通常由两个部分组成,分别是令牌的类型(例如JWT)和所使用的签名算法(例如HMAC、SHA256、RSA)。例如:

{

"alg": "HS256",

"typ": "JWT"

}这个JSON对象会被Base64编码,以形成JWT的第一部分。

2、载荷(Payload):载荷也通常是一个JSON对象,包含了发行方信息、用户信息、过期时间等声明。例如:

{

"sub": "1234567890",

"name": "John Doe",

"exp": 1609459200 // 过期时间

}有效载荷同样会被Base64编码,以形成JWT的第二部分。

3、签名(Signature):签名是header和payload的数字签名,使用header中指定的签名算法生成,用于验证JWT的完整性和真实性。签名需要使用Base64编码后的header和payload以及提供的密钥(私钥),然后使用header中指定的签名算法(如HS256)构建一个签名。例如,使用HMAC SHA256算法创建签名:

HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload), secret)

三、JWT的使用场景

JWT广泛应用于各种互联网应用中,特别是在以下场景中:

身份验证和授权:JWT可以用于在用户登录后生成一个令牌,每个请求都包含这个令牌,从而允许用户访问该令牌允许的路由、服务和资源。

信息交换:JWT可以进行签名(公钥/私钥),适用于在不同系统之间安全地传递信息。

单点登录(SSO):JWT特别适用于分布式站点的单点登录场景,可以在不同系统之间共享用户状态。

四、JWT的优势

与传统Session认证相比,JWT具有以下优势:

无状态:由于JWT是自包含的,不需要在服务器上存储状态,这减少了攻击面,并允许用户在没有状态的系统中进行认证。

跨域使用:JWT是在客户端和服务器之间传输的,易于跨域使用。

易于扩展:JWT可以在payload中存储一些其他业务逻辑所必要的非敏感信息,避免了多次查询数据库。

占用小:JWT构成简单,占用小,便于传输。

五、JWT的使用方法

下面以Java为例,介绍JWT的生成、解析和验证过程。

1、引入JWT依赖

在pom.xml中引入JWT依赖:

<dependency> <groupId>com.auth0</groupId> <artifactId>java-jwt</artifactId> <version>3.10.3</version> </dependency>

2、生成JWT

import com.auth0.jwt.JWT;

import com.auth0.jwt.algorithms.Algorithm;

import java.util.Calendar;

public class JwtExample {

public static void main(String[] args) {

// 设置令牌的过期时间为100秒

Calendar instance = Calendar.getInstance();

instance.add(Calendar.SECOND, 100);

// 创建Token

String token = JWT.create()

.withClaim("id", 6) // payload

.withClaim("name", "mkj") // payload

.withExpiresAt(instance.getTime()) // 设置过期时间

.sign(Algorithm.HMAC256("mkj&*&(666*T*")); // 签名(这里自定义密钥即可)

System.out.println(token);

}

}3、验证JWT

import com.auth0.jwt.JWT;

import com.auth0.jwt.algorithms.Algorithm;

import com.auth0.jwt.interfaces.DecodedJWT;

import com.auth0.jwt.JWTVerifier;

public class JwtExample {

public static void main(String[] args) {

// 创建验证对象

JWTVerifier jwtVerifier = JWT.require(Algorithm.HMAC256("mkj&*&(666*T*")).build();

// 验证Token(验证失败会抛出异常)

DecodedJWT verify = jwtVerifier.verify("eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJuYW1lIjoibWtqIiwiaWQiOjYsImV4cCI6MTcxNDk4NTkwM30.YrAcA_mLyI86MRpya2-EGl4vtxFbL2UNYSvCmQ15LqM");

System.out.println(verify.getClaim("id").asInt());

System.out.println(verify.getClaim("name").asString());

}

}4、封装JWT工具类

为了简化JWT的生成和验证过程,可以封装一个JWT工具类:

import com.auth0.jwt.JWT;

import com.auth0.jwt.JWTCreator;

import com.auth0.jwt.algorithms.Algorithm;

import com.auth0.jwt.interfaces.DecodedJWT;

import java.util.Calendar;

import java.util.Map;

public class JwtUtils {

// 自定义密钥

private static final String SIGN = "mkj&*&(666*T*";

/**

* 生成Token

* @param map 自定义的载荷数据

* @return 返回Token

*/

public static String createToken(Map<String, String> map) {

// 设置过期时间(默认1天过期)

Calendar instance = Calendar.getInstance();

instance.add(Calendar.DAY_OF_YEAR, 1);

return JWT.create()

.withClaims(map)

.withExpiresAt(instance.getTime())

.sign(Algorithm.HMAC256(SIGN));

}

/**

* 验证Token

* @param token 需要验证的Token

* @return 解码后的JWT对象

*/

public static DecodedJWT verifyToken(String token) {

JWTVerifier jwtVerifier = JWT.require(Algorithm.HMAC256(SIGN)).build();

return jwtVerifier.verify(token);

}

}六、JWT的安全性考虑

尽管JWT具有很多优势,但在使用过程中也需要注意以下安全性问题:

密钥管理:应确保JWT的密钥安全,避免泄露导致令牌被篡改或伪造。密钥应定期更换,并妥善保管。

载荷信息:不建议在JWT中存储敏感信息,因为payload部分只是经过Base64编码,并没有加密。如果确实需要存储敏感信息,应使用额外的加密手段。

过期时间:应合理设置JWT的过期时间,避免令牌长时间有效带来的安全风险。

签名算法:应选择安全的签名算法,如HS256、RS256等,避免使用不安全的算法。

传输安全:JWT通常通过HTTP头(如Authorization头)传输,应确保传输过程中的安全性,使用HTTPS协议防止中间人攻击。

七、总结

JWT作为一种紧凑且自包含的方式,在分布式系统中传递声明信息具有很多优势。通过合理设置和使用JWT,可以大大提高系统的安全性和可扩展性。但在使用过程中,也需要注意密钥管理、载荷信息、过期时间、签名算法和传输安全等问题,确保JWT的安全性和可靠性。希望本文能帮助你更好地理解和使用JWT。

本文由@战地网 原创发布。

该文章观点仅代表作者本人,不代表本站立场。本站不承担相关法律责任。

如若转载,请注明出处:https://www.zhanid.com/biancheng/2334.html